Руководство по многоуровневой групповой политике для Windows 10/11

В наши дни организации сталкиваются с рядом проблем. Для ИТ-администратора это, вероятно, ограничение доступа к неавторизованным устройствам, таким как внешние жесткие диски, принтеры и другие периферийные устройства, которые служат серьезной проблемой.

Хорошо, что Microsoft знает об этой проблеме. Вероятно, поэтому они развернули функцию многоуровневой групповой политики, позволяющую сетевым администраторам решать, что можно устанавливать на устройства в сети организации.

Редактор групповой политики всегда был одним из самых мощных инструментов Windows для ИТ-администраторов. В каждой версии Microsoft добавляла новые способы создания и управления объектами групповой политики (GPO).

Одна вещь, которая не изменилась, — это необходимость понимать, как работает групповая политика, прежде чем вы сможете успешно внедрить ее на своем предприятии. В этом руководстве представлены общие сведения об управлении групповой политикой и о том, как использовать многоуровневую групповую политику в Windows 11.

Групповая политика на устройствах Windows: краткий обзор

Прежде всего, что такое групповая политика?

Это функция Windows, с помощью которой сетевые администраторы могут управлять и контролировать широкий спектр настроек. Он служит централизованным местом, где системные администраторы могут настраивать приложения, пользовательские настройки и другие параметры.

При правильном использовании редактор групповой политики позволяет организациям повысить безопасность компьютеров и других устройств в одной сети. Это поможет защитить сеть от угроз, вредоносных программ и других атак.

Что такое объект групповой политики (GPO)?

Объекты групповой политики — это группа параметров, которые создаются с помощью редактора групповой политики консоли управления Microsoft. Эти объекты могут быть связаны с различными контейнерами Active Directory, такими как домены и сайты.

Объекты групповой политики можно использовать разными способами в целях безопасности. Ниже приведены некоторые примеры сценариев:

- Объект групповой политики можно использовать для установки целевой страницы, которую пользователь видит при запуске своего браузера или открытии новой вкладки.

- Системные администраторы могут использовать объект групповой политики, чтобы определить, какие принтеры, подключенные к сети, будут отображаться в списке доступных принтеров в сети.

- Объект групповой политики также можно использовать для изменения некоторых методов и протоколов безопасности, таких как установка ограничений на подключение к Интернету и время экрана.

Как обрабатываются объекты групповой политики?

Иерархия обрабатываемых объектов групповой политики будет влиять на параметры, применяемые к устройству пользователя. Эта иерархия называется LSDOU, что является аббревиатурой от локальный, сайт, домен, организационная единица.

При использовании LSDOU сначала обрабатывается политика локального компьютера. За ним следуют правила размещения рекламы на уровне сайта и домена. Наконец, обрабатываются организационные единицы. Если политика конфликтует с LSDOU, побеждает последняя примененная политика.

Зачем использовать групповые политики?

Итак, следует ли вам использовать эти политики? Будете ли вы получать от них пользу?

Конечно вы можете. Групповые политики могут гарантировать, что ваши конфиденциальные данные защищены от хакеров и что ваша ИТ-инфраструктура настроена правильно.

Удивительно знать, что Windows не так безопасна, как вы думали. К счастью, объекты групповой политики предназначены для устранения любых пробелов в безопасности операционной системы. Например, они позволяют вам реализовать политику, согласно которой пользователи имеют ограниченный доступ к инструментам, необходимым для выполнения их работы.

Однако преимущества редактора групповой политики не ограничиваются только безопасностью. Ниже приведены другие преимущества реализации групповых политик:

- Управление системами. Групповую политику можно использовать для упрощения задач, требующих много времени. Примените это, чтобы сэкономить часы времени, пытаясь настроить среду нового пользователя, присоединяющегося к вашей организации.

- Политика паролей. Многие организации используют политику отсутствия паролей, а другие даже позволяют пользователям устанавливать учетные данные с неограниченным сроком действия. Как мы все знаем, пароли, которые не меняются регулярно, могут быть взломаны. При наличии групповой политики организации могут устанавливать правила создания паролей, включая такие параметры, как длина и сложность.

- Проверка работоспособности — вы можете использовать групповую политику для развертывания обновлений приложений и программного обеспечения. Это обеспечит работоспособность вашей среды и ее защиту от угроз безопасности.

Что такое функция многоуровневой групповой политики в Windows 11?

Функция многоуровневой групповой политики — это новая функция, представленная Microsoft на устройствах с Windows 10/11 и Windows 11. Вот как софтверный гигант описывает эту функцию:

«Политики установки устройств используются для ограничения установки любого устройства, как внутреннего, так и внешнего, на все машины в организации, позволяя использовать/устанавливать небольшой набор предварительно авторизованных устройств. Каждое устройство имеет набор «идентификаторов устройства», понятных системе (класс, идентификатор устройства и идентификатор экземпляра). Список разрешений, который пишет системный администратор, содержит наборы идентификаторов, которые представляют разные устройства — так система понимает, какое устройство разрешено, а какое заблокировано».

Цель этой функции — защитить компьютеры от повреждений, сократить количество обращений в службу поддержки внутри организаций и, самое главное, избежать кражи данных. Эту политику можно применять для ограничения установки или использования устройств во внутренней или внешней организации. По сути, ИТ-администраторы имеют полный контроль над тем, какие устройства можно устанавливать или использовать.

Работает ли многоуровневая групповая политика в Windows 10/11?

Для пользователей WinAero многоуровневая групповая политика может быть не новой, поскольку она впервые была развернута в Windows 10 версии 21H2. Что касается других версий Windows 10, эта политика была развернута Microsoft только в июле 2021 года.

Политики ограничений можно настроить с помощью определенных идентификаторов устройств, с которыми Windows 10/11 уже знакома. Эти идентификаторы включают класс, идентификаторы экземпляров и идентификаторы устройств.

Список разрешений этой функции должен быть написан системным администратором, и он содержит набор идентификаторов, каждый из которых представляет определенное устройство. Через этот список система может определить, каким устройствам можно предоставить доступ, а какие следует заблокировать.

С добавлением этой многоуровневой групповой политики системные администраторы могут получить следующие преимущества:

- Интуитивное использование — с помощью этой политики системным администраторам не нужно знать классы устройств, чтобы предотвратить установку других классов USB. Это позволяет им просто сосредоточиться на сценариях.

- Гибкость. Помимо интуитивно понятного использования, эта политика вводит иерархическое наслоение в следующем порядке: идентификатор экземпляра, идентификаторы оборудования и совместимые идентификаторы, класс и свойство съемного устройства.

Как применить многоуровневую групповую политику в Windows 11

Многоуровневую групповую политику можно легко получить и применить, следуя этому пути:

Конфигурация компьютера -> Административные шаблоны -> Система -> Установка устройства -> Ограничения установки устройства.

В папке Device Installation Restrictions первой политикой, которую необходимо включить, является Применение многоуровневого порядка оценки для политик Разрешить и Запретить установку устройств по всем критериям соответствия устройств. После этого будет еще один набор политик, которые необходимо включить в иерархическом порядке: Идентификаторы экземпляра устройства -> Идентификаторы устройства -> Класс настройки устройства -> Съемные устройства.

Вот лучшее объяснение для каждого из них:

- Идентификаторы экземпляра устройства — это уникальная строка идентификации устройства, предоставляемая системой, которая может идентифицировать новые устройства в системе. Идентификаторы экземпляра устройства предотвращают установку других устройств, которые используют соответствующие им драйверы. Точно так же эти идентификаторы позволяют устанавливать устройства, использующие соответствующие им драйверы.

- Идентификаторы устройств — Windows использует эту строку для сопоставления устройства с пакетом драйверов. Эта строка может варьироваться от очень специфических до общих. Строки идентификаторов устройств могут быть либо идентификаторами оборудования, либо совместимыми идентификаторами. Идентификаторы устройств предотвращают установку устройств, использующих соответствующие им драйверы. Эти идентификаторы также могут разрешать установку устройств, использующих соответствующие им драйверы.

- Класс настройки устройства — также называемый классом, это еще один тип идентификационной строки. Именно производитель устройства присваивает класс устройству в пакете драйвера. Класс установки устройств предотвращает установку устройств, использующих соответствующие им драйверы. Он также позволяет устанавливать устройства, использующие соответствующие им драйверы.

- Съемные устройства — эти параметры используются для предотвращения установки съемных устройств. Съемные устройства можно настроить, добавив идентификатор класса или идентификатор устройства. Затем примените изменения.

Из-за многоуровневой структуры политики ее можно использовать Запретить установку устройств, не описанных другими параметрами политики.

Как найти совместимые идентификаторы и идентификаторы оборудования

Чтобы найти совместимые идентификаторы и идентификаторы оборудования, выполните следующие действия.

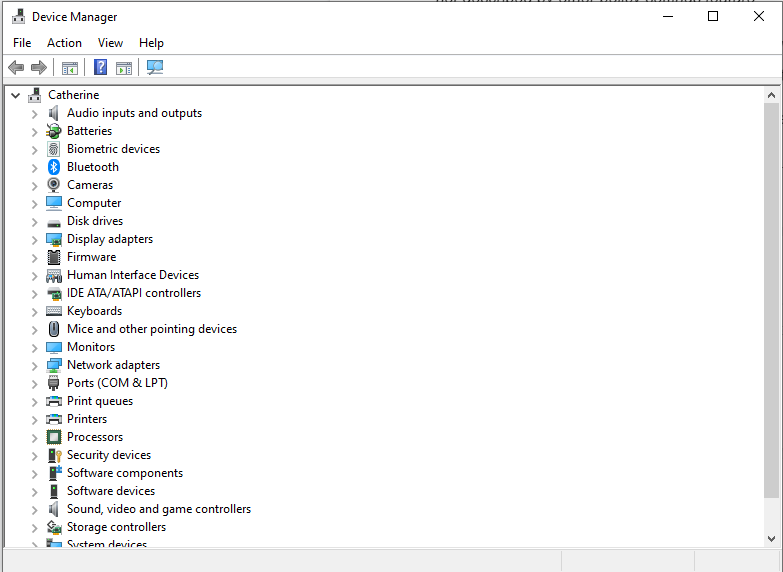

- Войдите в Диспетчер устройств с помощью Windows + X Выберите Диспетчер устройств из списка.

- Щелкните устройство правой кнопкой мыши.

- Выберите Свойства.

- Доступ к деталям

- Нажмите «Свойства», чтобы найти необходимые сведения, такие как идентификатор оборудования, идентификатор класса и другие.

Как добавить идентификатор устройства в белый список

Чтобы добавить идентификатор устройства в список разрешенных, просто выполните следующие действия:

- Откройте Разрешить установку устройств, соответствующих любому из этих идентификаторов устройств.

- Выберите Включено.

- Перейдите в раздел «Параметры» и нажмите кнопку «Показать».

- Добавьте в список идентификатор оборудования или совместимый идентификатор.

- Сохраните изменения, нажав кнопку «Применить».

Как разрешить системным администраторам отменять ограничения на установку устройств

Вам необходимо включить определенную политику, чтобы разрешить переопределение ограничений на установку устройств. После включения системные администраторы могут использовать мастер добавления оборудования или обновления драйвера для установки и обновления устройства.

Резюме

В этой статье мы показали вам, как реализовать многоуровневую групповую политику для вашей среды Windows 10/11. Мы также обсудили, что такое групповая политика и какую пользу она принесет вашей организации. Мы надеемся, что это было полезно! Если есть что-то еще, что мы можем сделать для вас, сообщите нам об этом, прочитав больше или посетив наш веб-сайт сегодня.